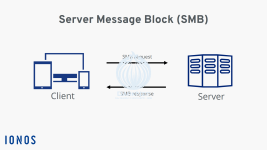

Атаки программ-вымогателей продолжают эволюционировать, эксплуатируя уязвимости, о которых часто забывают. Одним из таких слабых мест стал неправильно настроенный протокол Server Message Block (SMB), который используется для обмена файлами и ресурсами в сети. Оставленные без защиты SMB-сервисы становятся лёгкой добычей для киберпреступников.

По данным исследователей Seqrite Labs, группа хакеров под названием WantToCry (связь с WannaCry не установлена) активизировала атаки в 2024 году, используя уязвимости SMB, SSH, FTP и других сетевых сервисов. Основной метод компрометации — подбор паролей, основанный на обширной базе учётных данных. После получения доступа злоумышленники шифруют файлы на сетевых дисках и устройствах хранения данных, оставляя жертве записку с требованиями выкупа.

Хотя программное обеспечение безопасности и средства обнаружения угроз становятся более совершенными, преступники тоже не стоят на месте. WantToCry не только использует брутфорс-атаки, но и шифрует файлы удалённо, без загрузки вредоносного ПО на локальные машины. Такой подход позволяет избежать детектирования антивирусами и усложняет анализ инцидента.

Обнаруженные индикаторы компрометации указывают на активные IP-адреса, использовавшиеся для атак. В случае компрометации злоумышленники предлагают связаться через зашифрованные каналы связи, такие как Telegram и Tox. После успешного шифрования файлы получают расширение «.want_to_cry», а в каталогах создаётся текстовый файл с инструкциями по оплате выкупа.

Основная проблема заключается в том, что SMB часто остаётся открытым для доступа без пароля или с устаревшими учётными данными. Это позволяет хакерам не только шифровать файлы, но и перемещаться по сети, атакуя другие устройства. Публично доступные SMB-сервисы слабо защищены и часто становятся целью автоматических атак.

Чтобы избежать подобных инцидентов, специалисты рекомендуют отключать SMB при отсутствии необходимости в его использовании, а также закрывать доступ к портам 445 и 139 из интернета. Кроме того, важно применять надёжные пароли, регулярно обновлять программное обеспечение и настраивать многофакторную аутентификацию.