История TrueCrypt

Вряд-ли какой специалист в области информационной безопасности не пользовался программой TrueCrypt. Для нас TrueCrypt имеет такое же значение, как Гроб Господень для православных и Кааба для мусульман. TrueCrypt - почти образцовая программа шифрования папок и файлов.

Первая версия программы вышла в свет еще в далеком 2004 году, и на тот момент TrueCrypt оказалась фактически единственной программой с открытым исходным кодом для шифрования «на лету».

Что значит «на лету»? Обычные программы для работы с зашифрованными файлами требуют сначала расшифровать файл или папку, выполнив необходимые манипуляции с данными, затем создать зашифрованную копию файла или папки, а незашифрованный оригинал удалить. TrueCrypt позволяла создавать зашифрованную папку, указав в программе пароль, и работать с зашифрованной папкой, шифруя и расшифровывая данные «на лету».

С 2004 по 2014 программа TrueCrypt регулярно обновлялась. Некоторые функции исключались; так, например, была убрана поддержка дискет, когда этот формат канул в лету, удалялись и некоторые протоколы шифрования. С развитием компьютерной индустрии совершенствовались и технологии взлома методов шифрования: из-за этого ряд протоколов перестал считаться надежным. Так, в последней, 7-й, версии TrueCrypt вы уже не увидите протоколов шифрования с размером блока в 64 бита (Тройной DES, Blowfish, CAST5).

Десять лет проект TrueCrypt активно развивался и превратился в фундаментальный софт для защиты данных. Все это время имена разработчиков программы оставались загадкой, что породило ряд слухов о причастности спецслужб к разработке приложения. Некоторые говорили, что программа разработана ФБР, другие утверждали, что если и не ФБР, то в софте непременно есть закладки.

Популярность TrueCrypt росла, пока весной 2014 года не произошло необъяснимое событие, повергшее интернет-общественность в шок. 28 мая 2014 проект TrueCrypt был закрыт. Точные причины закрытия проекта никому не известны и по сей день. Сами разработчики сообщили на официальном сайте, что использование TrueCrypt небезопасно, и предложили переходить на BitLocker, который всегда высмеивали.

Есть много версий и догадок о случившемся, мы приведем основные из них. Первая версия гласит, что разработчикам угрожали спецслужбы; вторая - что их переманили на работу в Microsoft, чем и объясняется реклама BitLocker; третья - им надоело продвигать и поддерживать проект, не приносящий денег; четвертая - они действительно обнаружили в продукте критическую уязвимость, которую не способны были исправить.

Интернет-сообщество погрузилось в споры о безопасности TrueCrypt, и одному Богу известно, сколько бы они продлились, если бы к началу апреля 2015 не был завершен независимый аудит TrueCrypt, на который было собрано свыше 60 000 USD пожертвований. Он не выявил никаких уязвимостей или серьёзных недостатков в архитектуре приложения и показал, что TrueCrypt является хорошо спроектированной криптографической программой.

Источник https://opencryptoaudit.org/reports/TrueCrypt_Phase_II_NCC_OCAP_final.pdf

Версия TrueCrypt: 7.1 а.

Год проверки: 2015.

Мы считаем, что, TrueCrypt 7.1 надежен, и закрытие проекта не связано с его безопасностью. А вот хронологически последняя версия программы (7.2) не является безопасной и полнофункциональной, по крайней мере, об этом предупреждают сами разработчики, и это мнение разделяют многие эксперты. Потому мы рекомендуем использовать последнюю стабильную и надежную версию - TrueCrypt 7.1а.

Недоказуемость криптоконтенейра

У TrueCrypt масса преимуществ, одно из которых заключается в невозможности идентифицировать зашифрованный контейнер. Даже если недоброжелатели получат доступ к вашему диску, укажут на криптоконтейнер и скажут «это - криптоконтейнер», вы смело можете сказать, что это не так, что это какой-то неизвестный вам файл. Доказать обратное невозможно.

Разумеется, вы можете «случайно» прищемить палец дверью и тогда не только признаете в файле криптоконтейнер, но и вспомните пароль. Но и от этого есть защита, о которой мы расскажем в главе, посвященной антикриминалистике, а сейчас просто запомните, что доказать наличие криптоконтейнера исследованием файла невозможно.

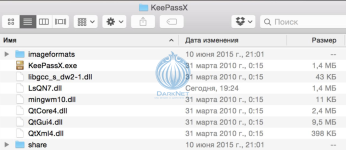

Опираясь на это, мы рекомендуем вам называть свои контейнеры как-нибудь нейтрально и пробовать их маскировать под программные файлы. Например, открываем у себя папку с менеджером паролей KeePassX и видим какие-то непонятные файлы с расширением *.dll. Создавая криптоконтейнер, назовем его LsQN7.dll и положим в эту папку. Только мы будем знать, что LsQN7.dll на самом деле криптоконтейнер.

После создания криптоконтейнера и размещения его в папке KeePassX.

Вы видите отличия? Только дата? Менять дату мы вас научим в части, посвященной маскировке криптокойнтейнеров. Но не спешите создавать криптоконтейнер…

"Выше написано, что криптоконтейнер не имеет внешних отличий от файла, под который маскируется. Это верно. Но существуют внутренние отличия. Так, например, файлы *.mpg *.jpg *.dll *.avi *.mp3 и многие другие имеют характерный бинарный заголовок. По этому заголовку можно определить, что содержимое файла не является на самом деле файлом определенного типа. Кроме этого существуют так называемые нетипизированные бинарные файлы. Наиболее часто встречающимся является файл *.dat, такие файлы не имеют характерного бинарного заголовка и по их содержимому невозможно понять, что именно они содержат. И именно подобные файлы лучше использовать как маскировку для создания криптоконтейнеров."

Специалист CyberYozh security group

Называйте криптоконтейнеры так, чтобы название не выдавало криптоконтейнер. Указывайте у криптоконтейнеров расширение *.dat и размещайте в папке с другими файлами с расширением *.dat.

Хотим предупредить, что наличие на рабочем компьютере TrueCrypt действует на некоторых недоброжелателей, как красная тряпка на быка. У вас сразу начинают искать криптоконтейнеры, требовать пароли, а вам приписывать различные криминальные намерения от торговли наркотиками до поддержки международного терроризма.