Этот курс не претендует на статус учебника, и мне, откровенно говоря, лень лезть в дебри истории и методологии, но не в случае с шифрованием. Во-первых, это интересно, а во-вторых, полезно, так как и сегодня есть люди, полагающие, что заменой букв или слов они надежно шифруют информацию.

Шифрование известно человечеству еще со времен Римской империи. Римский император Гай Юлий Цезарь еще до нашей эры при написании важного послания заменял букву исходного текста на другую со смещением на 3 символа левее или правее ее в алфавите. Если враги перехватывали зашифрованное послание, они не могли его прочесть, вероятно, предполагая, что это какой-то неизвестный язык. Этот вид шифрования получил название Шифр Цезаря и вошел в группу шифров подстановки, общая суть которых заключается в замене одного символа на другой.

Рассмотрим работу шифра Цезаря на "живом" примере. Перед вами алфавит. Первая строка - обычный алфавит, ниже - со смещением на три символа.

а б в г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я

г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я а б в

Например, слово анонимность, зашифрованное шифром Цезаря, выглядит так: грсрлпрсхя. Этот способ шифрования очень легко дешифрируется простым подбором всех вариантов смещения. Уже во времена после рождества Христова он не считался надежным. На смену шифру Цезаря пришли более изощренные способы замены, когда буквы заменялись символами.

Казалось бы, как взломать шифр, где буквы заменены на неизвестные символы? Пытаться угадать подстановкой? Но в шифрованных посланиях популярные слова заменяли на один символ, не оставляя шансов на подстановку.

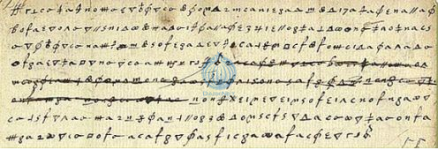

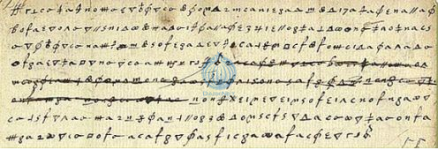

Именно таким способом заключенная в Шеффилдском замке Мария Стюарт обменивалась с Энтони Бабингтоном посланиями, обсуждая заговор и убийство Елизаветы. Вот фрагмент этого письма.

Но служба контрразведки Елизаветы под предводительством Фрэнсиса Уолсингема перехватило письмо, а лучший криптоаналитик Елизаветы Томас Феллипес без труда расшифровал его. Как ему это удалось? Частотный анализ.

Все буквы встречаются в языке с разной частотой. Например, в русском языке буква «о» составляет 11% от всех букв, буква «р» - около 5%, а буква «ф» - всего 0,26%. Соотвественно, необходимо просто установить процент употребления символов в тексте и можно предположить, какую букву заменит тот или иной символ, далее потребуется немного времени на подстановку и проверку гипотез. Это и есть частотный анализ. Он работает только в относительно длинных текстах, и чем длиннее текст, тем он эффективнее.

Энтони Бабингтон был четвертован, Мария Стюарт обезглавлена, а метод замены букв с тех пор перестал считаться эффективным. Впрочем, противоядие от частотного анализа было быстро найдено. Достаточно использовать несколько способов шифрования: одну строку шифровать одним, другую – другим, и частотный анализ будет бессилен.

Именно с тех пор ведется постоянная гонка между шифрованием и взломом шифров. Самым известным успехом взлома алгоритмов шифрования является взлом шифра шифровальной машины Энигма, используемой гитлеровской Германией для защиты военных и политических каналов связи. Это совершенный аппарат для шифрования по меркам своего времени, над которым трудились лучшие умы Германии.

Но не меньшие силы были задействованы и для взлома шифра: над этим работало целое подразделение британских криптографов вместе с молодым ученым Аланом Тьюрингом. Несмотря на завесу тайны, именно его имя связывают с подбором ключа для взлома Энигмы. А зацепкой стало, казалось бы, банальное гитлеровское приветствие, которым обязательно должно было заканчиваться каждое сообщение.

Алан Тьюринг совершил невозможное, обеспечив своей родине бесценное преимущество во второй мировой войне. Родина же отблагодарила его химической кастрацией, которой подвергались в то время гомосексуалисты в Великобритании, вследствие чего он покончил жизнь самоубийством.

Современные алгоритмы вроде AES, Twofish, Blowfish серьезно отличаются от замены или смещения букв и даже от шифров Энигмы. Скажу больше, они не имеют почти ничего общего с ними и устойчивы к атакам путем перебора и частотного анализа. Впрочем, одно осталось тем же - все также есть желающие их взломать и расшифровать зашифрованные сообщения.

В наши дни существование столь надежного инструмента для защиты данных не может не беспокоить заинтересованных в получении доступа к любой информации спецслужб.

Сегодня есть три основных вектора атак на шифры со стороны спецслужб.

Прямой подбор ключей к шифрам. С этой целью строятся датацентры, занимающиеся взломом зашифрованной информации путем перебора ключей. Перебором можно взломать почти любой современный шифр, попросту говоря, угадать ключ (что в целом логично: если есть какой-то ключ, в теории рано или поздно его можно угадать). Вопрос лишь, какими мощностями и временем ты обладаешь.

Например, один современный компьютер может проверять в среднем 10 000 вариантов ключей в секунду, датацентр из тысяч компьютеров может подбирать десятки миллионов ключей в секунду. К счастью, во-первых, даже современному датацентру для взлома надежного шифра может потребоваться не один десяток лет, а во-вторых, сложно предположить, что надо натворить, чтобы взломом твоих зашифрованных данных занялся целый датацентр. Ведь один день работы датацентра стоит десятки тысяч долларов.

Именно из-за стоимости ресурсов в основном ведется простой подбор пароля по словарю. Так было с бразильским банкиром Даниэлем Данташом, арестованным в Рио-де-Жанейро в июле 2008 года по подозрению в финансовых мошенничествах. При обыске его квартиры были обнаружены пять жестких дисков с зашифрованной информацией. Местные специалисты не смогли взломать их и обратились за помощью к ФБР.

После года безуспешных попыток представители ФБР диски вернули. Для взлома использовался метод подбора пароля по словарю, о котором мы подробно рассказываем в этой главе. Даниэль Данташ придумал надежный пароль, устойчивый к атаке по словарю. Не знаю, помогло ли это ему на суде, но доступ к его зашифрованной информации так и не был получен. К слову, он использовал TrueCrypt - программу для шифрования, о которой мы расскажем далее.

Кроме датацентров ведется активная разработка квантового компьютера, способного полностью изменить современную криптографию. Если прогнозы криптографов сбудутся, то после создания такого суперкомпьютера довольно быстро можно будет взломать любой современный криптоконтейнер. Некоторые ученые предполагают, что такой суперкомпьютер уже изобретен и стоит где-то в секретных подвалах АНБ США.

И как раз, пока я готовил этот материал, по специализированным изданиям прокатилась новость из компании Майкрософт. Софтверный гигант включается в активную разработку квантового компьютера и, согласно официальным заявлениям, весьма оптимистично оценивает текущие успехи.

Второй вектор атаки - научное исследование современных алгоритмов шифрования с целью их взлома. В это дело инвестируются немалые деньги, и подобные решения поистине бесценны для спецслужб и разведки.

Здесь со спецслужбами соперничают исследователи. Если исследователи раньше взломают протокол или найдут уязвимость, мир, скорее всего, узнает об этом и перейдет на более безопасные алгоритмы. Если находят спецслужбы, то это тайно используется для получения доступа к зашифрованной информации.

Еще десять лет назад RSA-ключ длиной 768 бит считался абсолютно надежным решением, применялся частными пользователями, крупными компаниями, государствами. Однако в конце 2009 года группе инженеров из Японии, Швейцарии, Нидерландов и США удалось успешно вычислить данные, зашифрованные при помощи криптографического ключа стандарта RSA длиной 768 бит. Пользователям было рекомендовано использовать RSA-ключи длиной 1024 бита.

Однако сегодня и RSA-ключи длиной 1024 бита не считаются достаточно надежными. Например, пользователям, настраивающим персональный VPN через наше приложение CrowdShield, мы предлагаем выбрать базовый вариант с длиной ключа 2048 бит и максимально защищенный с длиной ключа 4096 бит.

У нас нет никакой точной информации о возможностях спецслужб, есть некоторая доля вероятности, потому мы, специалисты CyberYozh security group, рекомендуем своим клиентам выбирать решения с запасом прочности. Если ключ 2048 бит считается сейчас надежным, то в будущем будут использовать ключи 4096 бит.

Говоря о взломе, мы не рассматриваем такие случаи, как взлом ФБР зашифрованного iPhone террориста, о котором все слышали благодаря большой шумихе в прессе. В той ситуации речь шла об обходе защитных механизмов iOS, уничтожающих данные при определенном количестве ошибок ввода пароля, сам же взлом пароля такой длины для специалистов пустяковое дело. Об обходе систем безопасности мобильных устройств мы вам подробно расскажем в рамках данного курса.

Третий вектор атаки - сотрудничество с разработчиками устройств, программ, алгоритмов шифрования, для ослабления шифрования и внедрения бэкдоров.

Расшифровать правильно зашифрованный криптоконтейнер спецслужбам часто не под силу, по крайней мере сделать это хотя бы за время человеческой жизни, зато они стараются договориться с компаниями, разрабатывающими инструменты шифрования, чтобы последние оставляли им лазейки для дешифрования или ослабляли используемые алгоритмы.

И тут впереди планеты всей АНБ США. Благодаря разоблачениям Эдварда Сноудэна, стало известно, что американский разработчик криптографических технологий RSA Security получил от АНБ США 10 млн. долларов за установку бэкдора в свое программное обеспечение. За эти деньги RSA Security предлагало своим клиентам заведомо ненадежный алгоритм генерации псевдослучайных чисел Dual EC DRBG.

Данная уязвимость позволяла спецслужбам США без труда дешифровать трафик и файлы. Решения RSA Security использовали ведущие международные компании, такие как: Adobe, Oracle, Sony.

Мы не знаем, какие еще бэкдоры имеются в алгоритмах шифрования, но точно известно, что расшифровка информации - один из приоритетов спецслужб. Высококлассные специалисты постоянно работают над этим, правительства вкладывают в это огромные деньги. Известно, что наибольшие усилия направлены на взломы протоколов SSL, технологии защиты 4G и VPN.

Но довольно теории, пора переходить к практике. В следующих главах этой части мы научим вас надежно шифровать свои данные.

Шифрование известно человечеству еще со времен Римской империи. Римский император Гай Юлий Цезарь еще до нашей эры при написании важного послания заменял букву исходного текста на другую со смещением на 3 символа левее или правее ее в алфавите. Если враги перехватывали зашифрованное послание, они не могли его прочесть, вероятно, предполагая, что это какой-то неизвестный язык. Этот вид шифрования получил название Шифр Цезаря и вошел в группу шифров подстановки, общая суть которых заключается в замене одного символа на другой.

Рассмотрим работу шифра Цезаря на "живом" примере. Перед вами алфавит. Первая строка - обычный алфавит, ниже - со смещением на три символа.

а б в г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я

г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я а б в

Например, слово анонимность, зашифрованное шифром Цезаря, выглядит так: грсрлпрсхя. Этот способ шифрования очень легко дешифрируется простым подбором всех вариантов смещения. Уже во времена после рождества Христова он не считался надежным. На смену шифру Цезаря пришли более изощренные способы замены, когда буквы заменялись символами.

Казалось бы, как взломать шифр, где буквы заменены на неизвестные символы? Пытаться угадать подстановкой? Но в шифрованных посланиях популярные слова заменяли на один символ, не оставляя шансов на подстановку.

Именно таким способом заключенная в Шеффилдском замке Мария Стюарт обменивалась с Энтони Бабингтоном посланиями, обсуждая заговор и убийство Елизаветы. Вот фрагмент этого письма.

Но служба контрразведки Елизаветы под предводительством Фрэнсиса Уолсингема перехватило письмо, а лучший криптоаналитик Елизаветы Томас Феллипес без труда расшифровал его. Как ему это удалось? Частотный анализ.

Все буквы встречаются в языке с разной частотой. Например, в русском языке буква «о» составляет 11% от всех букв, буква «р» - около 5%, а буква «ф» - всего 0,26%. Соотвественно, необходимо просто установить процент употребления символов в тексте и можно предположить, какую букву заменит тот или иной символ, далее потребуется немного времени на подстановку и проверку гипотез. Это и есть частотный анализ. Он работает только в относительно длинных текстах, и чем длиннее текст, тем он эффективнее.

Энтони Бабингтон был четвертован, Мария Стюарт обезглавлена, а метод замены букв с тех пор перестал считаться эффективным. Впрочем, противоядие от частотного анализа было быстро найдено. Достаточно использовать несколько способов шифрования: одну строку шифровать одним, другую – другим, и частотный анализ будет бессилен.

Именно с тех пор ведется постоянная гонка между шифрованием и взломом шифров. Самым известным успехом взлома алгоритмов шифрования является взлом шифра шифровальной машины Энигма, используемой гитлеровской Германией для защиты военных и политических каналов связи. Это совершенный аппарат для шифрования по меркам своего времени, над которым трудились лучшие умы Германии.

Но не меньшие силы были задействованы и для взлома шифра: над этим работало целое подразделение британских криптографов вместе с молодым ученым Аланом Тьюрингом. Несмотря на завесу тайны, именно его имя связывают с подбором ключа для взлома Энигмы. А зацепкой стало, казалось бы, банальное гитлеровское приветствие, которым обязательно должно было заканчиваться каждое сообщение.

Алан Тьюринг совершил невозможное, обеспечив своей родине бесценное преимущество во второй мировой войне. Родина же отблагодарила его химической кастрацией, которой подвергались в то время гомосексуалисты в Великобритании, вследствие чего он покончил жизнь самоубийством.

Современные алгоритмы вроде AES, Twofish, Blowfish серьезно отличаются от замены или смещения букв и даже от шифров Энигмы. Скажу больше, они не имеют почти ничего общего с ними и устойчивы к атакам путем перебора и частотного анализа. Впрочем, одно осталось тем же - все также есть желающие их взломать и расшифровать зашифрованные сообщения.

В наши дни существование столь надежного инструмента для защиты данных не может не беспокоить заинтересованных в получении доступа к любой информации спецслужб.

Векторы атак на шифры со стороны спецслужб

Сегодня есть три основных вектора атак на шифры со стороны спецслужб.

Прямой подбор ключей к шифрам. С этой целью строятся датацентры, занимающиеся взломом зашифрованной информации путем перебора ключей. Перебором можно взломать почти любой современный шифр, попросту говоря, угадать ключ (что в целом логично: если есть какой-то ключ, в теории рано или поздно его можно угадать). Вопрос лишь, какими мощностями и временем ты обладаешь.

Например, один современный компьютер может проверять в среднем 10 000 вариантов ключей в секунду, датацентр из тысяч компьютеров может подбирать десятки миллионов ключей в секунду. К счастью, во-первых, даже современному датацентру для взлома надежного шифра может потребоваться не один десяток лет, а во-вторых, сложно предположить, что надо натворить, чтобы взломом твоих зашифрованных данных занялся целый датацентр. Ведь один день работы датацентра стоит десятки тысяч долларов.

Именно из-за стоимости ресурсов в основном ведется простой подбор пароля по словарю. Так было с бразильским банкиром Даниэлем Данташом, арестованным в Рио-де-Жанейро в июле 2008 года по подозрению в финансовых мошенничествах. При обыске его квартиры были обнаружены пять жестких дисков с зашифрованной информацией. Местные специалисты не смогли взломать их и обратились за помощью к ФБР.

После года безуспешных попыток представители ФБР диски вернули. Для взлома использовался метод подбора пароля по словарю, о котором мы подробно рассказываем в этой главе. Даниэль Данташ придумал надежный пароль, устойчивый к атаке по словарю. Не знаю, помогло ли это ему на суде, но доступ к его зашифрованной информации так и не был получен. К слову, он использовал TrueCrypt - программу для шифрования, о которой мы расскажем далее.

Кроме датацентров ведется активная разработка квантового компьютера, способного полностью изменить современную криптографию. Если прогнозы криптографов сбудутся, то после создания такого суперкомпьютера довольно быстро можно будет взломать любой современный криптоконтейнер. Некоторые ученые предполагают, что такой суперкомпьютер уже изобретен и стоит где-то в секретных подвалах АНБ США.

И как раз, пока я готовил этот материал, по специализированным изданиям прокатилась новость из компании Майкрософт. Софтверный гигант включается в активную разработку квантового компьютера и, согласно официальным заявлениям, весьма оптимистично оценивает текущие успехи.

Второй вектор атаки - научное исследование современных алгоритмов шифрования с целью их взлома. В это дело инвестируются немалые деньги, и подобные решения поистине бесценны для спецслужб и разведки.

Здесь со спецслужбами соперничают исследователи. Если исследователи раньше взломают протокол или найдут уязвимость, мир, скорее всего, узнает об этом и перейдет на более безопасные алгоритмы. Если находят спецслужбы, то это тайно используется для получения доступа к зашифрованной информации.

Еще десять лет назад RSA-ключ длиной 768 бит считался абсолютно надежным решением, применялся частными пользователями, крупными компаниями, государствами. Однако в конце 2009 года группе инженеров из Японии, Швейцарии, Нидерландов и США удалось успешно вычислить данные, зашифрованные при помощи криптографического ключа стандарта RSA длиной 768 бит. Пользователям было рекомендовано использовать RSA-ключи длиной 1024 бита.

Однако сегодня и RSA-ключи длиной 1024 бита не считаются достаточно надежными. Например, пользователям, настраивающим персональный VPN через наше приложение CrowdShield, мы предлагаем выбрать базовый вариант с длиной ключа 2048 бит и максимально защищенный с длиной ключа 4096 бит.

У нас нет никакой точной информации о возможностях спецслужб, есть некоторая доля вероятности, потому мы, специалисты CyberYozh security group, рекомендуем своим клиентам выбирать решения с запасом прочности. Если ключ 2048 бит считается сейчас надежным, то в будущем будут использовать ключи 4096 бит.

Говоря о взломе, мы не рассматриваем такие случаи, как взлом ФБР зашифрованного iPhone террориста, о котором все слышали благодаря большой шумихе в прессе. В той ситуации речь шла об обходе защитных механизмов iOS, уничтожающих данные при определенном количестве ошибок ввода пароля, сам же взлом пароля такой длины для специалистов пустяковое дело. Об обходе систем безопасности мобильных устройств мы вам подробно расскажем в рамках данного курса.

Третий вектор атаки - сотрудничество с разработчиками устройств, программ, алгоритмов шифрования, для ослабления шифрования и внедрения бэкдоров.

Расшифровать правильно зашифрованный криптоконтейнер спецслужбам часто не под силу, по крайней мере сделать это хотя бы за время человеческой жизни, зато они стараются договориться с компаниями, разрабатывающими инструменты шифрования, чтобы последние оставляли им лазейки для дешифрования или ослабляли используемые алгоритмы.

И тут впереди планеты всей АНБ США. Благодаря разоблачениям Эдварда Сноудэна, стало известно, что американский разработчик криптографических технологий RSA Security получил от АНБ США 10 млн. долларов за установку бэкдора в свое программное обеспечение. За эти деньги RSA Security предлагало своим клиентам заведомо ненадежный алгоритм генерации псевдослучайных чисел Dual EC DRBG.

Данная уязвимость позволяла спецслужбам США без труда дешифровать трафик и файлы. Решения RSA Security использовали ведущие международные компании, такие как: Adobe, Oracle, Sony.

Мы не знаем, какие еще бэкдоры имеются в алгоритмах шифрования, но точно известно, что расшифровка информации - один из приоритетов спецслужб. Высококлассные специалисты постоянно работают над этим, правительства вкладывают в это огромные деньги. Известно, что наибольшие усилия направлены на взломы протоколов SSL, технологии защиты 4G и VPN.

Но довольно теории, пора переходить к практике. В следующих главах этой части мы научим вас надежно шифровать свои данные.