Никто не ожидает, что принтер, беспроводная мышь или IP-камера могут таить в себе угрозу, оттого вдвойне обидно получить удар в спину от, казалось бы, безобидных девайсов. Тем не менее, уязвимости, обнаруженные в IP-камере в одном из наших проектов, позволили пентестерам УЦСБ беспрепятственно осуществить атаку, оставаясь при этом незамеченными службой безопасности.

В третьем кейсе из цикла публикаций о победителях премии Pentest Awards мы расскажем о том, как несколько уязвимостей в полезном устройстве, созданном для обеспечения безопасности, могут стать для хакеров окном в инфраструктуру компании.

Во время разведки мы создали дамп трафика Wi-Fi, при анализе которого были обнаружены пакеты Probe Request с ESSID «davinci». Наличие такого трафика означало присутствие на территории заказчика камер видеонаблюдения, уязвимых к CVE-2017-14953.

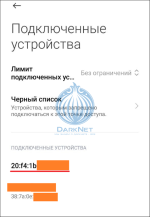

Чтобы найти доступное для подключения устройство, мы создали точку доступа с помощью мобильного телефона с ESSID «davinci» без шифрования и обошли территорию в поисках IP-камер с Wi-Fi. Нам улыбнулась удача — в определённый момент к точке доступа подключилось устройство.

Стоит отметить, что устройство не запросило IP-адрес по протоколу DHCP. Взаимодействие с устройством велось посредством Link-local IP, который удалось обнаружить с помощью утилиты arp-scan.

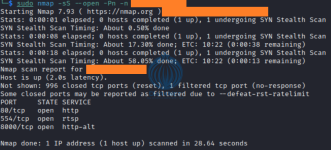

Мы просканировали TCP-порты и по доступному 554/TCP порту убедились, что нам удалось подключиться именно к камере видеонаблюдения.

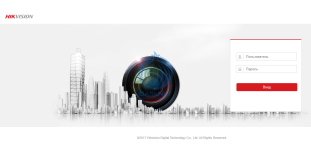

При обращении к WEB-интерфейсу устройства мы получили доступ к стандартной форме входа камер видеонаблюдения Hikvision.

В ходе сканирования камеры мы обнаружили, что она уязвима к CVE-2021-36260.

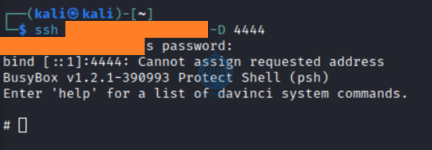

Мы провели эксплуатацию уязвимости и получили доступ к камере по SSH с привилегированной учетной записью root.

Главная цель подключения к IP-камере — пробив внешнего периметра заказчика, поэтому было необходимо настроить проксирование. Сделать это можно с помощью C2 или прокси, но такой способ был бы дольше и сложнее, чем использование встроенных возможностей протокола SSH.

Чтобы использовать встроенный механизм SSH-сервера для проксирования трафика, мы подключились по SSH с использованием флага -D.

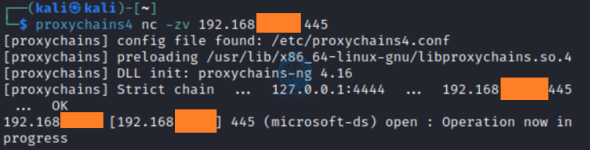

На локальном порту исполнителя стал доступен TCP-порт 4444 с socks-прокси. При обращении на этот порт трафик идет через камеру.

Схема реализации атаки приведена ниже:

После выполнения сканирования с текущего сетевого доступа мы обнаружили, что имеем сетевой доступ к контроллеру домена Active Directory. Позже выяснилось, что сетевой доступ внутри инфраструктуры заказчика с камеры видеонаблюдения был неограничен.

В третьем кейсе из цикла публикаций о победителях премии Pentest Awards мы расскажем о том, как несколько уязвимостей в полезном устройстве, созданном для обеспечения безопасности, могут стать для хакеров окном в инфраструктуру компании.

Поиск вектора атаки

Через внешний периметр из сети интернет проникнуть в инфраструктуру не удалось, поэтому в рамках Red Team-кампании мы решили попробовать пробить физический периметр заказчика. Самый доступный вариант такого пробива — сети Wi-Fi.Эксплуатация

На территории заказчика не установлен пропускной режим, любой человек может свободно войти и выйти. Этим мы и воспользовались.Во время разведки мы создали дамп трафика Wi-Fi, при анализе которого были обнаружены пакеты Probe Request с ESSID «davinci». Наличие такого трафика означало присутствие на территории заказчика камер видеонаблюдения, уязвимых к CVE-2017-14953.

CVE-2017-14953 В прошивке камер Hikvision была обнаружена критическая уязвимость, известная как CVE-2017-14953. В конфигурации беспроводного интерфейса IP-камер Hikvision по умолчанию настроено автоподключение к беспроводной сети Wi-Fi с ESSID «davinci» без шифрования. CVSS v3: (AV:A/AC:L/PR:N/UI:N/S:U/C:N/I:H/A:L) Base Score: 7.1 Уровень критичности: высокий |

Стоит отметить, что устройство не запросило IP-адрес по протоколу DHCP. Взаимодействие с устройством велось посредством Link-local IP, который удалось обнаружить с помощью утилиты arp-scan.

Мы просканировали TCP-порты и по доступному 554/TCP порту убедились, что нам удалось подключиться именно к камере видеонаблюдения.

При обращении к WEB-интерфейсу устройства мы получили доступ к стандартной форме входа камер видеонаблюдения Hikvision.

В ходе сканирования камеры мы обнаружили, что она уязвима к CVE-2021-36260.

CVE-2021-36260 В прошивке камер Hikvision была обнаружена критическая уязвимость, известная как CVE-2021-36260. Из-за отсутствия проверки вводимых данных атакующий может без аутентификации внедрить произвольные команды с помощью специально сформированного HTTP-запроса и выполнить код на камере от привилегированной учетной записи. Ссылка на эксплойт: https://github.com/Aiminsun/CVE-2021-36260. CVSS v3: (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) Base Score: 9.8 Уровень критичности: критичный |

Мы провели эксплуатацию уязвимости и получили доступ к камере по SSH с привилегированной учетной записью root.

Главная цель подключения к IP-камере — пробив внешнего периметра заказчика, поэтому было необходимо настроить проксирование. Сделать это можно с помощью C2 или прокси, но такой способ был бы дольше и сложнее, чем использование встроенных возможностей протокола SSH.

Чтобы использовать встроенный механизм SSH-сервера для проксирования трафика, мы подключились по SSH с использованием флага -D.

На локальном порту исполнителя стал доступен TCP-порт 4444 с socks-прокси. При обращении на этот порт трафик идет через камеру.

Схема реализации атаки приведена ниже:

После выполнения сканирования с текущего сетевого доступа мы обнаружили, что имеем сетевой доступ к контроллеру домена Active Directory. Позже выяснилось, что сетевой доступ внутри инфраструктуры заказчика с камеры видеонаблюдения был неограничен.

Заключение

Уязвимости могут быть обнаружены там, где их никто не ждет, даже в камерах видеонаблюдения. Чтобы IP-камеры использовались по своему прямому назначению, а не стали орудием в руках злоумышленников, придерживайтесь следующих рекомендаций:- выделите для камер отдельный VLAN;

- изолируйте сегмент с камерами видеонаблюдения от основной инфраструктуры компании и сети интернет, кроме узлов, с которыми им необходима связь для выполнения своих прямых функций (видеонаблюдение);

- проведите инвентаризацию сети для поиска потенциально уязвимых устройств;

- назначьте ответственных за каждую единицу оборудования или подсети;

- обновите ПО камер видеонаблюдения до актуальных версий;

- подключите инфраструктуру к SOC для обнаружения возможных вторжений и реагирования на них.