Как вы наверное знаете, в последнее время появляется все больше и больше поддельных выходных узлов Tor. Это не очень приятно, но есть контрмеры, которые могут вас защитить. В статье рассмотрим эффективные способы защиты от поддельных выходных узлов Tor.

Еще по теме: Делаем анонимным Kali Linux с помощью Tor и Proxychains

Поддельные выходные узлы Tor

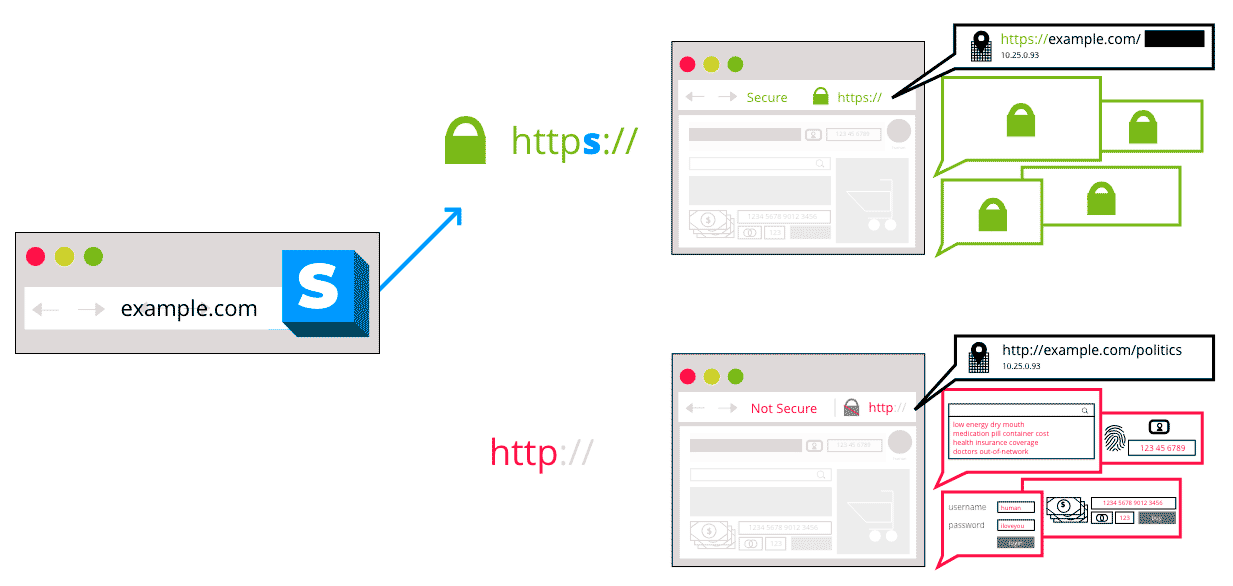

Значительная часть выходных узлов Tor выполняет вредоносные действия с трафиком. Примерно 25% выходных узлов сети Tor пытаются перехватить трафик пользователей. В первую очередь это происходит в виде прокси-атак MITM (человек по середине), с помощью таких инструментов, как mitmproxy и sslstrip.По этой причине, при использовании Tor, не стоит заходить в свою основную почту и в свои аккаунты социальных сетей. (см. также Как правильно использовать Tor).

Как защититься от поддельных выходных узлов Tor

Существуют различные способы защиты от поддельных выходных узлов Тор, как для Windows так и для Linux.Использование режима только для HTTPS

Самый простой способ — принудительно использовать безопасное соединение HTTPS. Использование HTTPS снижает вероятность того, что трафик будет перехвачен. Следует также обращать внимание и анализировать домен (название сайта).

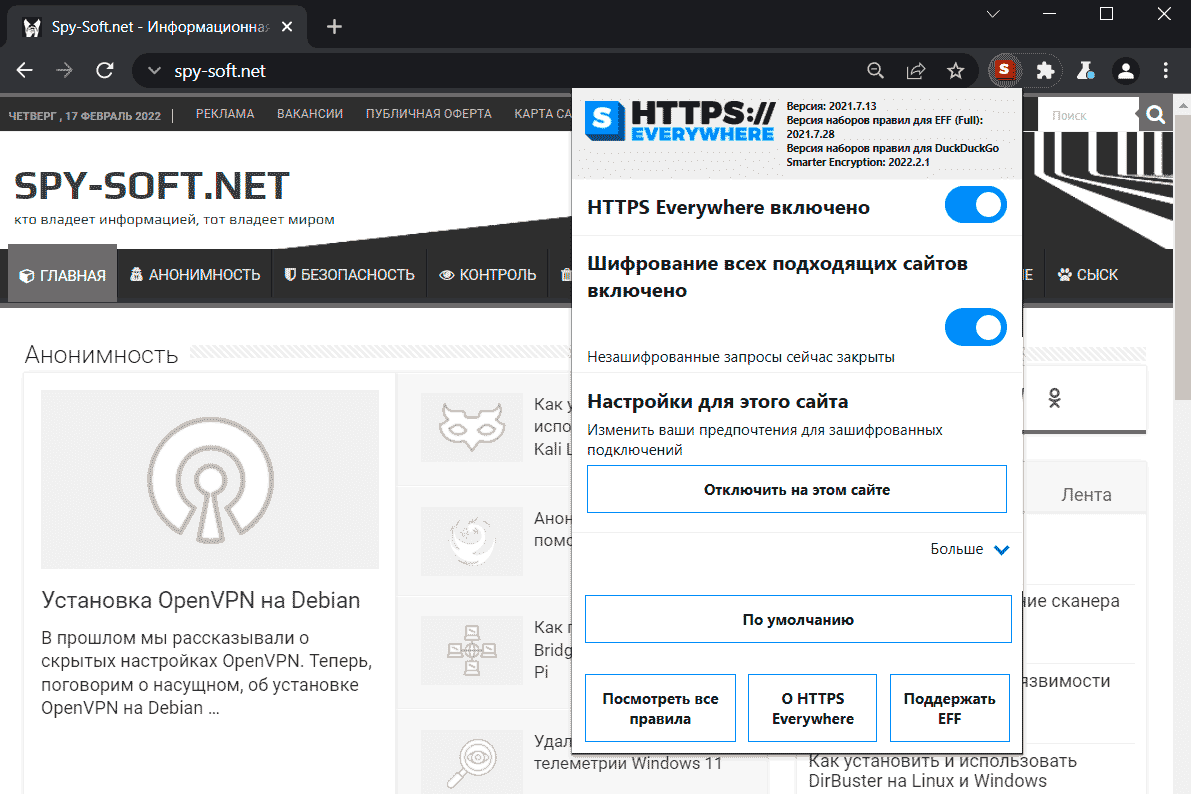

HTTPS Everywhere — расширение для всех популярных браузеров, созданное в сотрудничестве с Tor Project. HTTPS Everywhere форсирует защищенное соединение через HTTPS на всех сайтах, где это возможно. Если пользователь попробует зайти на незащищенную версию сайта, плагин все равно перенаправит его на HTTPS-версию, если она доступна.

С годами HTTPS Everywhere приобрел культовый статус среди правозащитников, приверженцев конфиденциальности и вскоре было интегрировано в браузер Tor, а затем и в другие популярные браузеры. Он не такой хардкорный, как настройка HTTPS-Only Browser Mode в Firefox, но по-прежнему обеспечивает определенную степень защиты в других браузерах, отличных от Firefox.

Я использую этот плагин во всех браузерах. Это не панацея, но уменьшает риск.

Еще один хороший способ защититься от поддельных выходных реле — использовать скрипт noContactInfo Tor Exit Relay Excluder.

Защита от поддельных выходных узлов с помощью noContactInfo

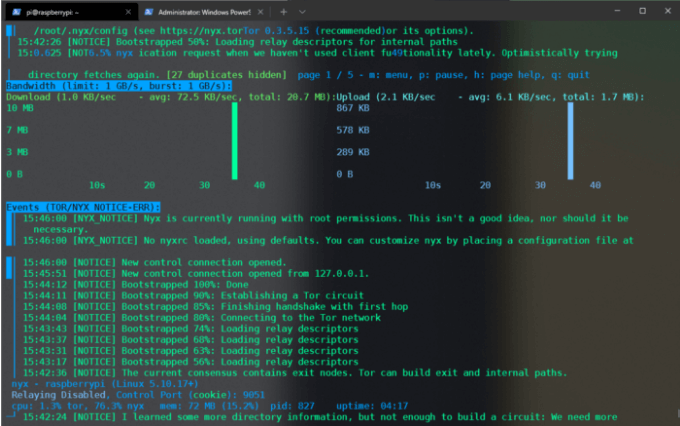

Большая часть вредоносных выходных узлов не имеет контактной информации. Эксперт информационной безопасности Nusen написал скрипт для браузера Tor, который при серфинге исключает эти поддельные узлы. Для использования на Windows, необходимо установить Python.Для использования на Linux со службой Tor пришлось немного пошаманить. Вот как установить и использовать noContactInfo на Linux.

Установите nyx:

| 1 | sudo apt install nyx |

| 1 | sudo nano /etc/tor/torrc |

| 1 2 3 4 | ControlPort 9051 CookieAuthentication 1 ControlSocket /var/run/tor/control GroupWritable RelaxDirModeCheck UseMicrodescriptors 0 |

Перезапустите Тор:

| 1 | sudo systemctl restart tor |

| 1 | wget https://raw.githubusercontent.com/TheSmashy/TorExitRelayExclude/main/exclude_noContactInfo_Exits.py |

| 1 | sudo chmod +x exclude_noContactInfo_Exits.py |

| 1 | sudo nyx |

Выйдите из Nyx (дважды нажав на клавишу Q) и запустите скрипт:

| 1 | sudo python3 exclude_noContactInfo_Exits.py |

Заключение

Используя HTTPS и этот скрипт, вы улучшаете свою анонимность / безопасность при работе в Tor, но идеальной безопасности, как вы понимаете, не бывает. Конфиденциальность и анонимность в сети — это постоянная борьба.Источник