Вопрос физической защиты данных, хранящихся на компьютере, не менее актуален, чем вопрос безопасности данных в сети. Иногда нужно обеспечить безопасность компьютера от подключения сторонних устройств, а иногда нужно быстро уничтожить всю информацию. Причин сделать так, может быть много и философствовать на эту тему я не буду. Поэтому переходим сразу к практической части вопроса. Я покажу несколько разных способов защитить свой системник. От простого автоматического выключения до окерпичивания жесткого диска. Все они довольно простые в реализации, но, при этом, очень эффективные.

Первый способ самый простой — это утилита USBdeath. Она может обезопасить твой компьютер от тыканья в него посторонних флешек. Ну например, если ты, на работе отошел от компьютера, не заблокировав его, а кто-то из коллег решил, по порядочному, скинуть себе пару файликов. Так вот, его настигнет фиаско, а твой компьютер просто перезагрузиться. (кстати в этой утилите есть ещё одна полезная функция, она описана в процессе).

Могут возникнуть вопрос: Подобных утилит довольно много, почему я выбрал именно эту? Поясню. USBdeath — максимально прост, быстр и эффективен, а вопрос который он решает — второстепенен. Потому заморачиваться настройкой, лично мне просто лень. А ещё это такой скрипт, который создаёт правила для системного демона udev, контролирующего работу устройств в системе. А соответственно он не висит в памяти, что, по определению, хорошо.

Качаем:

git clone https://github.com/trpt/usbdeath.git

Теперь переходим в папку со скриптом и делаем скрипт исполняемым:

cd usbdeath

chmod 777 usbdeath

Эта штука, изначально настроена на работу в демо-режиме т.е. просто ведет логи. Что бы это исправить надо подкрутить соответствующий параметр в коде скрипта. Для этого открываем файл usbdeath и в нём ищем строчку: demo=’yes’ и удаляем (можно закомментировать, можно изменить на ‘no’). Готово, сохраняем.

При первом запуске, есть смысл запустить с параметром show, чтобы посмотреть какие устройства подключены:

./usbdeath show

Устройства из этого списка будут добавлены в правила и станут доверенными. Т.е. их отключение/подключение не будет вызывать никаких непредвиденных действий. Можем создавать правила:

./usbdeath on

Появиться сообщение что правила созданы, а usbdeath активирован. Теперь, если будет вставлено любое постороннее usb-устройство, компьютер просто выключиться.

Если вдруг возникнет необходимость вставить известное нам usb-устройство, которого нет в списке, то usbdeath можно временно отключить:

./usbdeath off

А если, вдруг, это устройство нужно добавить в белый список, вводим команду:

./usbdeath gen

и запускаем usbdeath:

./usbdeath on

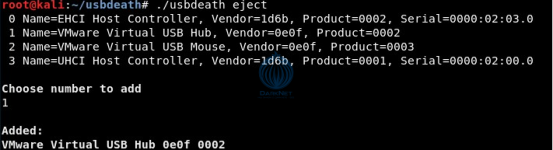

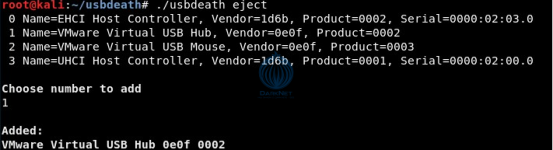

Есть у этого скрипта ещё одна полезная функция. Можно добавить устройство, при отключении (а не включении) которого будет вырубаться компьютер:

./usbdeath eject

И выбираем из появившегося списка нужное устройство. Всякое ведь может быть, добавил себе какую-нибудь флешку и пусть торчит. А если вдруг начинаешь понимать, что сейчас может произойти что-то неприятное, выдернул её и комп потух, а диск зашифрован, и уже чувствуешь себя спокойней.

Ну, а если вдруг ты умудрился что-нибудь сломать и всё перестало работать как надо, можно удалить все правила и начать настраивать с начала:

./usbdeath del

Кстати, сами правила прописаны в файле: /etc/udev/rules.d/00-usbdeath.rules. А логи записываются сюда: /var/log/usbdeath.log, в которых, кстати, можно посмотреть модель и серийный номер флешки, которую пихали тебе в системник в твоё отсутствие. А потом найти хозяина флешки и объяснить ему, куда нужно засовывать флешку в следующий раз.

Для разнообразия можешь ещё использовать такие утилиты как:

USB Kill и Silk Gurdian

Они, по сути выполняют туже функцию. Т.е. контролируют, что бы ничего постороннего не пихалось в твои usb, но имеют больший набор функций (можно выбрать какие файлы удалить перед перезагрузкой, просто блокировать подключение флешек не из белого листа и т.д.)

Теперь рассмотрим более продвинутые варианты как настроить безопасность компьютера. Если в предыдущем примере мы подразумевали, что просто защищаемся от тыканья флешками куда попало, то теперь давай представим, что на твоём компьютере, естественно в зашифрованном разделе, храниться что-то действительно важное. И давай подумаем как будет мыслить условный злодей, если его знания компьютеров выходят за пределы навыков работы в Word.

Он, должен догадаться, что у тебя диск зашифрован. Т.е. ему остаётся два варианта: застать тебя с включенным компом и не дать выключить, или выдушить из тебя пароль. Его, в принципе, устраивают оба варианта, тебя — не одни. Давай начнём представлять с самого плохого варианта, когда ты не успел выключить компьютер. Ты, конечно можешь использовать usbdeath и когда он ткнет флешку или внешний жёсткий диск, а он её обязательно ткнёт, потому что захочет скопировать себе всё что у тебя есть, чтобы потом, в спокойной обстановке изучить, — компьютер выключится.

И вы, все дружно, увидите запрос пароля расшифровки диска. А значит вы автоматически переходите на следующий уровень ваших отношений, а именно — выдушивание пароля. И если ты уверен, что твои яйца крепче чем дверной проём, дальше можешь не читать. Если вдруг немного мягче, то рано или поздно ты пароль скажешь. И если у тебя стоит usbdeath, то где-то после пятого или восьмого выключения (всё зависит от интеллектуальных способностей) наш условный злодей поймёт, а может кто подскажет, что что-то здесь не так. И морально-физический тренинг твоей тушки продолжится. Ну и, рано или поздно, ты деактивируешь usbdeath. Ну и на этом всё. Game Over, так сказать. Ну, а чтобы геймовер не случился, было бы неплохо быстренько превратить наш жёсткий диск в камушек. И это мы так плавно подходим к более радикальным вариантам.

Проще всего использовать стандартные средства Kali Linux. Как ты понимаешь речь идет о Luks Nuke. Благодаря которому можно создать второй пароль, при вводе которого будет удалён заголовок Luks и запустить систему, как и получить доступ к данным, если достать жесткий диск, тоже не получится. При этом, если заранее озаботится, то можно оставить себе возможность восстановить данные.

Для начала проверим всё ли у нас зашифровано как надо:

cryptsetup luksDump /dev/sda5

Если ты видишь надпись Key Slot 0: ENABLED, значит всё хорошо и можно переходить к следующему шагу т.е. создать пароль самоуничтожения:

cryptsetup luksAddNuke /dev/sda5

Теперь надо ввести сначала нормальный пароль, а потом два раза пароль самоуничтожения. Всё готово. Теперь после ввода второго пароля получить доступ к системе и к данным уже не получиться. Но возникает логичный вопрос: а что делать если я с перепугу напутал пароли и хочу восстановить доступ к системе.

Для этого надо сделать бэкап заголовка luks:

cryptsetup luksHeaderBackup --header-backup-file luksheader.back /dev/sda5

Теперь этот бэкап нужно зашифровать:

openssl enc -aes-256-cbc -salt -in luksheader.back -out luksheader.back.enc

И скопировать на какую-нибудь флешку. Если понадобилось восстановить доступ к системе то, нужно загрузить с флешки любую операционную систему в live-режиме и в обратном порядке, расшифровывать и восстановить заголовок:

openssl enc -d -aes-256-cbc -in luksheader.back.enc -out luksheader.back

cryptsetup luksHeaderRestore --header-backup-file luksheader.back /dev/sda5

Ну а на этом, в принципе, тему про физическую безопасность компьютера можно считать рассмотренной. Использование перечисленных средств в комплексе друг с другом, значительно повышает уровень защищенности и обеспечивает безопасность компьютера от нежелательных вмешательств.

Первый способ самый простой — это утилита USBdeath. Она может обезопасить твой компьютер от тыканья в него посторонних флешек. Ну например, если ты, на работе отошел от компьютера, не заблокировав его, а кто-то из коллег решил, по порядочному, скинуть себе пару файликов. Так вот, его настигнет фиаско, а твой компьютер просто перезагрузиться. (кстати в этой утилите есть ещё одна полезная функция, она описана в процессе).

Могут возникнуть вопрос: Подобных утилит довольно много, почему я выбрал именно эту? Поясню. USBdeath — максимально прост, быстр и эффективен, а вопрос который он решает — второстепенен. Потому заморачиваться настройкой, лично мне просто лень. А ещё это такой скрипт, который создаёт правила для системного демона udev, контролирующего работу устройств в системе. А соответственно он не висит в памяти, что, по определению, хорошо.

Качаем:

git clone https://github.com/trpt/usbdeath.git

Теперь переходим в папку со скриптом и делаем скрипт исполняемым:

cd usbdeath

chmod 777 usbdeath

Эта штука, изначально настроена на работу в демо-режиме т.е. просто ведет логи. Что бы это исправить надо подкрутить соответствующий параметр в коде скрипта. Для этого открываем файл usbdeath и в нём ищем строчку: demo=’yes’ и удаляем (можно закомментировать, можно изменить на ‘no’). Готово, сохраняем.

При первом запуске, есть смысл запустить с параметром show, чтобы посмотреть какие устройства подключены:

./usbdeath show

Устройства из этого списка будут добавлены в правила и станут доверенными. Т.е. их отключение/подключение не будет вызывать никаких непредвиденных действий. Можем создавать правила:

./usbdeath on

Появиться сообщение что правила созданы, а usbdeath активирован. Теперь, если будет вставлено любое постороннее usb-устройство, компьютер просто выключиться.

Если вдруг возникнет необходимость вставить известное нам usb-устройство, которого нет в списке, то usbdeath можно временно отключить:

./usbdeath off

А если, вдруг, это устройство нужно добавить в белый список, вводим команду:

./usbdeath gen

и запускаем usbdeath:

./usbdeath on

Есть у этого скрипта ещё одна полезная функция. Можно добавить устройство, при отключении (а не включении) которого будет вырубаться компьютер:

./usbdeath eject

И выбираем из появившегося списка нужное устройство. Всякое ведь может быть, добавил себе какую-нибудь флешку и пусть торчит. А если вдруг начинаешь понимать, что сейчас может произойти что-то неприятное, выдернул её и комп потух, а диск зашифрован, и уже чувствуешь себя спокойней.

Ну, а если вдруг ты умудрился что-нибудь сломать и всё перестало работать как надо, можно удалить все правила и начать настраивать с начала:

./usbdeath del

Кстати, сами правила прописаны в файле: /etc/udev/rules.d/00-usbdeath.rules. А логи записываются сюда: /var/log/usbdeath.log, в которых, кстати, можно посмотреть модель и серийный номер флешки, которую пихали тебе в системник в твоё отсутствие. А потом найти хозяина флешки и объяснить ему, куда нужно засовывать флешку в следующий раз.

Для разнообразия можешь ещё использовать такие утилиты как:

USB Kill и Silk Gurdian

Они, по сути выполняют туже функцию. Т.е. контролируют, что бы ничего постороннего не пихалось в твои usb, но имеют больший набор функций (можно выбрать какие файлы удалить перед перезагрузкой, просто блокировать подключение флешек не из белого листа и т.д.)

Теперь рассмотрим более продвинутые варианты как настроить безопасность компьютера. Если в предыдущем примере мы подразумевали, что просто защищаемся от тыканья флешками куда попало, то теперь давай представим, что на твоём компьютере, естественно в зашифрованном разделе, храниться что-то действительно важное. И давай подумаем как будет мыслить условный злодей, если его знания компьютеров выходят за пределы навыков работы в Word.

Он, должен догадаться, что у тебя диск зашифрован. Т.е. ему остаётся два варианта: застать тебя с включенным компом и не дать выключить, или выдушить из тебя пароль. Его, в принципе, устраивают оба варианта, тебя — не одни. Давай начнём представлять с самого плохого варианта, когда ты не успел выключить компьютер. Ты, конечно можешь использовать usbdeath и когда он ткнет флешку или внешний жёсткий диск, а он её обязательно ткнёт, потому что захочет скопировать себе всё что у тебя есть, чтобы потом, в спокойной обстановке изучить, — компьютер выключится.

И вы, все дружно, увидите запрос пароля расшифровки диска. А значит вы автоматически переходите на следующий уровень ваших отношений, а именно — выдушивание пароля. И если ты уверен, что твои яйца крепче чем дверной проём, дальше можешь не читать. Если вдруг немного мягче, то рано или поздно ты пароль скажешь. И если у тебя стоит usbdeath, то где-то после пятого или восьмого выключения (всё зависит от интеллектуальных способностей) наш условный злодей поймёт, а может кто подскажет, что что-то здесь не так. И морально-физический тренинг твоей тушки продолжится. Ну и, рано или поздно, ты деактивируешь usbdeath. Ну и на этом всё. Game Over, так сказать. Ну, а чтобы геймовер не случился, было бы неплохо быстренько превратить наш жёсткий диск в камушек. И это мы так плавно подходим к более радикальным вариантам.

Проще всего использовать стандартные средства Kali Linux. Как ты понимаешь речь идет о Luks Nuke. Благодаря которому можно создать второй пароль, при вводе которого будет удалён заголовок Luks и запустить систему, как и получить доступ к данным, если достать жесткий диск, тоже не получится. При этом, если заранее озаботится, то можно оставить себе возможность восстановить данные.

Для начала проверим всё ли у нас зашифровано как надо:

cryptsetup luksDump /dev/sda5

Если ты видишь надпись Key Slot 0: ENABLED, значит всё хорошо и можно переходить к следующему шагу т.е. создать пароль самоуничтожения:

cryptsetup luksAddNuke /dev/sda5

Теперь надо ввести сначала нормальный пароль, а потом два раза пароль самоуничтожения. Всё готово. Теперь после ввода второго пароля получить доступ к системе и к данным уже не получиться. Но возникает логичный вопрос: а что делать если я с перепугу напутал пароли и хочу восстановить доступ к системе.

Для этого надо сделать бэкап заголовка luks:

cryptsetup luksHeaderBackup --header-backup-file luksheader.back /dev/sda5

Теперь этот бэкап нужно зашифровать:

openssl enc -aes-256-cbc -salt -in luksheader.back -out luksheader.back.enc

И скопировать на какую-нибудь флешку. Если понадобилось восстановить доступ к системе то, нужно загрузить с флешки любую операционную систему в live-режиме и в обратном порядке, расшифровывать и восстановить заголовок:

openssl enc -d -aes-256-cbc -in luksheader.back.enc -out luksheader.back

cryptsetup luksHeaderRestore --header-backup-file luksheader.back /dev/sda5

Ну а на этом, в принципе, тему про физическую безопасность компьютера можно считать рассмотренной. Использование перечисленных средств в комплексе друг с другом, значительно повышает уровень защищенности и обеспечивает безопасность компьютера от нежелательных вмешательств.